| Accueil | Personnel | Travaux | Liens |

| ORIGINE DES VIRUS | QU'EST-CE QU'UN VIRUS | CYLCE DE VIE | TYPES DE VIRUS | LES RISQUES | LES EFFETS | PROPAGATION | PRÉVENTION PROTECTION TRAITEMENT | RÉFÉRENCES | GLOSSAIRE |

En 1947, un papillon de nuit tombé sur un relais électromagnétique crée le premier bug informatique au Massachusetts Institut Technologie (MIT). Deux ans plus tard, John Von Neumann présente les fondements théoriques des logiciels autocopiés, mais c'est à la suite d'un article de A.K. Dewdney ("Deux programmes ennemis s'affrontent à coups de chiffres binaires" paru dans "Pour la science") que le premier virus (Core War) trouve son origine, dans les laboratoires de la société Bell aux Etats-Unis, au début des années 60. En effet, trois jeunes informaticiens de cette société inventent un jeu appelé Core War qui consiste pour chaque joueur à écrire un programme le plus concis possible puis de le charger en mémoire vive. Le jeu, très simple, bombardait la valeur binaire 01 de la mémoire, modifiant ainsi le programme adverse pour le détruire. Pour cela, les programmes sont capables de se recopier, de se déplacer, de se réparer eux-mêmes, de bombarder l'adversaire de 0, etc. La partie est terminée lorsque l'un des joueurs a perdu tous ses programmes ou si ceux-ci ont été modifiés au point d'être rendus inactifs ou encore au bout d'un temps défini. Le gagnant est celui qui possède le plus grand nombre de copies de programmes actifs. Ce jeu contient en lui-même tout le principe de la programmation des virus.

Quelques années plus tard, deux chercheurs italiens vont avoir l'idée de modifier ce jeu en permettant à Core War de se reproduire sur les disquettes et disques durs de l'époque. Ils vont très vite laisser tomber l'idée au vu du potentiel destructeur de leur version de Core War. Un autre chercheur, Fred Cohen, va créer une sorte de vie artificielle, capable de se reproduire et de modifier, comme un virus biologique, un programme informatique. Son idée, créer une vie numérique. Certaines sociétés de jeu vidéo, Sega par exemple, utiliseront aussi des formes de virus pour contrer le piratage de leurs jeux.

Techniquement, peut porter l'appellation de virus tout programme capable de se reproduire de lui-même (de se copier). En réalité, les virus informatiques possèdent une caractéristique commune : ils possèdent une routine destinée à endommager les données. Cette routine est la partie d'un virus informatique qui, une fois activée, va tenter de détruire certaines des données importantes dans l'ordinateur. Certaines d'entre-elles ont pour effet de reformater les disques durs, alors que d'autres s'appliquent à désordonner les données composant les documents. En colonisant votre espace disque et votre mémoire vive, ils engendrent des baisses de performances significatives. Leur capacité à se reproduire est leur point fort, et plus la parade sera longue à venir, plus l'ordinateur régressera en termes de performances.

Selon la définition donnée par Fred Cohen, le premier chercheur qui a décrit le phénomène dans une thèse publiée en 1985, le virus est un programme informatique capable d'infecter d'autres programmes en les modifiant afin d'y intégrer une copie de lui-même qui pourra avoir légèrement évolué. A la manière de son frère biologique, il se reproduit rapidement à l'intérieur de l'environnement infecté à l'insu de l'utilisateur.

Il existe d'autres programmes potentiellement dangereux que l'on confond assez souvent avec les virus et qui sont généralement associés à ce terme : il s'agit des chevaux de Troie, des vers et des bombes logiques. La différence réside dans le fait que ces programmes ne possèdent pas la capacité de se multiplier sur le système infecté.

Cependant un virus, aussi bien conçu soit-il, ne peut se propager sans votre aide. En effet un programme infecté doit être exécuté pour que le virus soit actif. Tant que l'on n'y touche pas, le programme infecté est inoffensif. Cependant, certains programmes, sont parfois paramétrés pour effectuer automatiquement des actions potentiellement dangereuses sans véritable intervention de l'utilisateur. Ainsi, l'ouverture automatique d'un e-mail dans le volet de visualisation peut tout à fait ouvrir un fichier infecté si votre application n'a pas été protégée contre cette faille.

Les créateurs de virus font preuve d'une grande ingéniosité pour inciter l'utilisateur à exécuter leur "oeuvre", en exploitant par exemple une confiance excessive ou, au contraire, en suscitant une réaction de panique chez celui-ci.

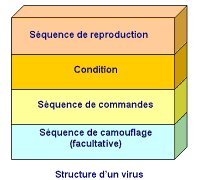

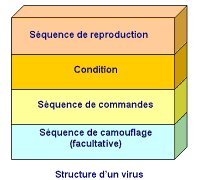

Les virus sont constitués d'un programme principal et de sous-programmes. Le programme principal n'est autre que le mécanisme de reproduction, qui consiste à localiser des nouveaux fichiers ou de nouvelles zones à infecter. Les sous-programmes, peuvent contenir des conditions. On peut donc schématisé la structure d'un virus comme ci-dessous :

Le fonctionnement d'un virus s'apparente à celui des virus biologiques. Comme lui, le virus informatique essaie de contaminer tout ce qu'il peut, en essayant de rester invisible aux yeux de l'organisme infecté, et de se répandre le plus rapidement et largement possible.

Une autre similitude entre les virus informatiques et les virus biologiques réside dans l'existence d'un cycle de vie. Le cycle de vie d'un virus informatique se déroule en sept phases :

Phase 1 : Création

Période pendant laquelle un programmeur développera son programme.

Phase 2 : Gestation

Implantation du virus à un endroit stratégique pour permettre sa diffusion. En général, cette phase consiste à infecter un programme très répandu par un mode de communication informatique, comme l'e-mail.

Phase 3 : Reproduction

Les virus informatiques cherchent à se reproduire un nombre de fois important avant leurs activations, afin de s'assurer une pérennité.

Phase 4 : Activation

Cette phase est surtout valable pour les virus possédant des routines d'activation, c'est-à-dire des conditions à remplir pour l'activation (le réveil) du virus. Par exemple, certains virus peuvent être programmés pour ne s'activer qu'à une date bien précise. (Chercher exemple)

Phase 5 : Découverte

Cette phase de l'existence d'un virus n'est pas forcément consécutive à son activation, mais c'est généralement à ce moment là qu'elle a lieu. La découverte d'un virus est le moment où quelqu'un se rend compte de son existence et arrive à l'isoler.

Phase 6 : Assimilation

Ici, les éditeurs de logiciels antivirus essaie de trouver des moyens de parer le virus.

Phase 7 : Eradication

Dans les faits cette étape ne se produit jamais. Néanmoins, si toutes les personnes infectées se procuraient un outil de désinfection, il serait possible d'éradiquer un virus.

Les virus furtifs

Un virus furtif est un virus qui, lorsqu'il est actif, dissimule les modifications apportées aux fichiers ou aux secteurs de boot. En règle générale, ce phénomène est rendu possible par le virus qui observe les appels aux fonctions de lecture des fichiers et falsifie les résultats renvoyés par ces fonctions. Cette méthode permet au virus de ne pas être détecté par les utilitaires anti-virus qui recherchent des modifications éventuelles apportées aux fichiers. Néanmoins, pour que cela soit possible, le virus doit être actif en mémoire résidente, ce qui est détectable par les anti-virus.

Les virus polymorphes

Un virus polymorphe est un virus qui produit des copies variées de lui-même, mais qui restent opérationnelles. Ces stratégies ont été employées dans l'espoir que les utilitaires anti-virus ne puissent pas détecter toutes les variantes du virus.

Les virus compagnons

Un virus compagnon est un virus qui, au lieu de modifier un fichier existant, crée un nouveau programme qui est exécuté à l'insu de l'utilisateur au lieu du programme voulu. Le programme original est ensuite exécuté de telle sorte que tout apparaît normal à l'utilisateur. Sur un PC, ceci est généralement accompli en créant un nouveau fichier .COM portant le même nom que le fichier .EXE. Les anti-virus qui ne cherchent que les modifications apportées aux fichiers existants (vérificateurs d'intégrité) ne détecteront pas ce type de virus.

Les virus "cavité"

Les virus cavités sont des virus qui écrasent une partie du fichier hôte qui est constitué d'une constante (en général, des 0) sans augmenter la taille du fichier et tout en préservant sa fonctionnalité.

Les virus blindés

Un virus blindé est un virus qui utilise des astuces spéciales pour que son dépistage, son désassemblage et la compréhension de son code soient plus durs. Ils utilisent certaines ruses techniques pour mieux résister au désassemblage et à la détection et rendre leur fonctionnement quasiment incompréhensible.

Les virus souterrains

Les virus souterrains sont des virus qui appellent directement les vecteurs d'interruption du DOS et du BIOS, contournant ainsi tout programme de contrôle qui pourrait être chargé et avoir intercepté ces mêmes vecteurs dans le but de détecter l'activité d'un virus. Certains anti-virus utilisent cette même technique pour contourner un virus inconnu ou non détecté.

Les virus compte-gouttes

Un virus compte-gouttes est un programme conçu pour installer un virus sur le système visé. Le code du virus est en règle générale contenu dans ce programme de telle manière qu'il ne sera pas détecté par un anti-virus qui, dans d'autres circonstances, détecte ce virus (le compte-gouttes n'est pas infecté par ce virus). Bien qu'assez rare, ce type de virus a été signalé à plusieurs reprises. Un compte-gouttes est en fait un cheval de Troie dont le but est d'installer le virus. Un compte-gouttes qui installe le virus seulement en mémoire (donc sans infecter de fichiers sur le disque) est parfois appelé un injecteur.

Les bombes ANSI

Une bombe ANSI est une séquence de caractères, généralement incluse dans un fichier texte, qui reprogramme certaines fonctions du clavier d'ordinateurs ayant une console ANSI (écran + clavier). On peut ainsi reprogrammer la touche Enter d'un clavier pour qu'elle exécute l'instruction format c : suivi de la fonction Enter.

Néanmoins, cette possibilité ne constitue pas une grande menace. En effet, il est rare pour un logiciel moderne d'exiger un ordinateur tournant sur une console ANSI. De même, peu de gens utilisent des logiciels qui envoient simplement la sortie sur le terminal, donc une bombe ANSI dans un émail ne reprogrammerait pas votre clavier.

Parallèlement à ces différents types de propagation, les virus se différencient également par leur vitesse de propagation (Nota : cette description ne s'applique qu'aux virus de fichiers) :

Les infecteurs normaux

Un virus de fichier typique (ex : Jerusalem) infecte les programmes au fur et à mesure que ces derniers sont exécutés.

Les infecteurs rapides

Un infecteur rapide est un virus qui, lorsqu'il est activé en mémoire, infecte non seulement le programme qui est exécuté mais également ceux qui sont simplement ouverts. Le résultat est que, si on lance un scan anti-virus ou un vérificateur d'intégrité, tout ou partie des programmes seront infectés.

Les infecteurs lents

Le terme infecteur lent fait référence aux virus qui n'infecteront des fichiers que s'ils sont modifiés ou créés. Le but est de faire croire aux utilisateurs de vérificateurs d'intégrité que les rapports de modifications sont dus à des raisons légitimes.

Les infecteurs occasionnels

Les infecteurs occasionnels sont des virus qui infectent de manière sporadique (par exemple, 1 programme exécuté sur 10 programmes exécutés, programmes dont la taille dépasse un certains nombres d'octets, etc.). En infectant moins souvent, ces virus réduisent la probabilité d'être découverts.

Les chevaux de Troie

Un cheval de Troie n'est pas à proprement parler un virus. Il s'agit d'un programme qui fait quelque chose de voulu par le programmeur mais que ce dernier n'a pas documenté et dont les utilisateurs ne voudraient pas s'ils le savaient. Pour certains, un virus est un cas particulier du cheval de Troie, c'est à dire un cheval de Troie qui est capable de se propager à d'autres programmes (et donc de les transformer en chevaux de Troie à leur tour). Pour d'autres, un virus qui ne cause aucun dommage délibéré (autre que sa réplication) n'est pas un cheval de Troie. Finalement, malgré les diverses définitions, beaucoup de gens utilisent le terme "cheval de Troie" pour qualifier uniquement les programmes qui ne se propagent pas, de telle sorte que les catégories des chevaux de Troie et celles des virus sont distinctes.

Les vers

Un ver informatique est un programme complet, qui est capable de répandre des copies, ou des segments, fonctionnelles de lui-même sur d'autres systèmes informatiques (en règle générale, via un réseau).

Contrairement aux virus, les vers n'ont pas besoin de programme hôte. Il existe deux types de vers : les vers de station de travail et les vers de réseaux.

Les vers de station sont entièrement contenus dans le système sur lequel ils tournent et ils utilisent les connexions réseaux pour se copier sur d'autres machines. Ceux qui se terminent après s'être copiés sur un autre système (il n'y a donc qu'un seul exemplaire du ver sur le réseau) sont parfois appelés lapin.

Les vers de réseaux sont constitués de plusieurs parties (ou segments), chacune tournant sur des machines différentes et qui utilisent le réseau pour communiquer. Ils se servent également du réseau pour se dupliquer. Les vers de réseaux qui possèdent un segment principal coordonnant les actions des autres segments sont parfois appelés pieuvres.

Les macro-virus

Par rapport aux virus décrits ci-dessus, les macro-virus constituent une catégorie à part. En effet, ces virus ne sont pas spécifiques à un système d'exploitation et infectent indifféremment des ordinateurs tournant sous DOS, Windows (3.x, 95 et NT) ou Macintosh. De plus, ces virus n'infectent pas des programmes mais des documents.

Ces virus utilisent certaines fonctions du langage Visual Basic pour infecter le modèle de base NORMAL.DOT. Dès qu'un document infecté est ouvert, le virus infectera ce modèle qui est la base de la majorité des autres documents et modèles de MS Word.

A leurs débuts, ces virus étaient sans danger et se contentaient d'afficher des boites de dialogues de manière inopinée. Aujourd'hui certains de ces virus ont un but destructeur et peuvent aller jusqu'à l'effacement pur et simple de fichiers.

Il existe différents types de virus, ces derniers peuvent être simplement destructeurs ou alors servir à espionner. Le niveau de dangerosité varie simplement en fonction du désir du créateur, ce qui veut dire que le virus peut prendre une forme bénigne ou maligne.

Les conséquences d'une infection peuvent se présenter sous diverses formes. Les virus peuvent soit simplement faire apparaître un message inopiné à l'écran, surcharger le disque dur afin de l'engorger, affecter la mémoire afin de ralentir l'ordinateur, supprimer des fichiers types (ex. graphique) ou supprimer des fichiers fondamentaux du système d'exploitation.

Ces effets dépendent du virus qui infecte votre machine. Certains se contentent de prendre de plus en plus de place sur votre disque dur en se dupliquant jusqu'à saturation, d'autres exécuteront automatiquement certains programmes (par exemple, affichage inopiné d'une boite de dialogue), d'autres, enfin, iront jusqu'à détruire toute ou partie des données sur votre disque (ce qui est beaucoup plus gênant).

Il y a un nombre incroyable d'effets possibles lorsqu'un virus "hante" un système. La plupart corrompent les fichiers, rendant leur contenu inutilisable, d'autres démolissent carrément les systèmes de fichiers, d'autres créent des sons ou bougent des lettres à l'écran, etc. Certains même n'ont aucun effet, ils occupent de la mémoire vive pour rien!

Autrefois, les virus se propageaient souvent par échanges de disquettes. Aujourd'hui, la plupart du temps, c'est par courriel qu'arrivent les virus, mais aussi par téléchargement d'un fichier sur Internet.

Il est important de bien comprendre qu'un courriel en soi n'est qu'un fichier texte, inoffensif par nature. Le danger se situe dans le fichier attaché. Ce fichier peut être un document sans danger ou un fichier exécutable, c'est-à-dire qu'une action sera effectuée si on l'ouvre. Un virus ne se lance jamais seul, c'est quand on ouvre le fichier le contenant qu'il se déclenche. Cependant, il existe des exceptions à cette règle, le virus Nimda, par exemple, utilise un trou de sécurité de Windows pour s'auto exécuter.

Ces fichiers exécutables portent des noms de fichier se terminant en principe par .EXE, .COM, .BAT, .VBS, .SCR, .PIF, .OVL et parfois même .DOC ou .XLS (ces documents, supposément passifs peuvent comporter des macros, qui elles sont actives).

Pour inciter l'internaute à cliquer sur le fichier suspect, celui-ci a souvent un nom ou un objet attractif, comme "NakedWife" ou "I Love You". De plus, s'étant propagé depuis le carnet d'adresses d'une relation, il semble être envoyé par un ami, incitant à relâcher sa prudence. En fait, le courriel a probablement été expédié à son insu. Même le copain qui fait suivre une bonne plaisanterie par courriel peut ignorer que le fichier (et son ordinateur probablement) est infecté. Eh oui, les virus savent se rendre séduisants : rappelez-vous des Sirènes d'Ulysse (ça tombe bien, non, après le Cheval de Troie ?) qui charmaient les marins de leurs voix mélodieuses pour mieux les attirer sur les récifs.

Comme il a été souligné précédemment, il existe un grand nombre de virus. De ce fait, chaque utilisateur se doit d'avoir un comportement préventif, afin de minimiser les risques d'infection. Donc, pour minimiser les infections, il est nécessaire d'avoir une conduite préventive ainsi que de posséder des logiciels prévenant les infections, voire par les logiciels permettant la désinfection des systèmes.

Prévention

La prévention provient essentiellement de l'attitude des utilisateurs, qui représente la première ligne de défense contre les infections. Les utilisateurs devraient respecter certaines règles, afin d'éviter tout risque d'infection, tel que :

Protection

D'un point de vue plus technique, la protection des systèmes passe également par différents logiciels. Ces derniers se basent essentiellement sur l'acquisition d'un antivirus et d'un firewall (pare-feu).

L'antivirus, comme son nom l'indique, est un type de logiciel qui vise à prémunir les infections. Les éventualités de contamination sur Internet sont si grandes, que ce serait de l'inconscience que de naviguer sur Internet sans antivirus. De plus, l'apparition de nouveau virus est de plus en plus rapide. C'est pourquoi, il est vivement conseillé de mettre à jour hebdomadairement (voir quotidiennement) son antivirus pour garantir un niveau de sécurité le plus grand possible.

Une des autres protections possible est l'installation d'un pare-feu qui associé à un antivirus permet d'éviter toute tentative d'intrusion d'un cheval de Troie et autres spywares.

En plus de ces logiciels, les utilisateurs doivent veiller à combler les failles de sécurité. Les dernières actualités relatives au virus ont montré que Windows et Internet Explorer, mais aussi d'autres logiciels, comportent des failles de sécurité dont les virus profitent. Il est donc nécessaire d'effectuer toutes les mises à jour critiques des logiciels que vous utilisez, et plus particulièrement celles des produits Microsoft.

Finalement, il faut également prendre en compte les logiciels de messagerie et de navigation qui peuvent commettre à votre insu des actions dangereuses pour votre système (ouverture automatique des pièces jointes, exécution de code contenu dans des pages web...). Il est donc recommandé de paramétrer précisément ce genre de logiciels pour surfer tranquillement.

Traitement

En cas de contamination, certains réflexes peuvent éviter de faire empirer la situation. L'une des premières recommandations est de se déconnecter. Cette solution vise essentiellement à éviter la propagation du virus sur la toile et également éviter l'éventualité qu'un pirate n'aggrave la situation.

Un autre conseil serait d'éviter de redémarrer l'ordinateur, car certains virus sont conçus pour se lancer et se reproduire sur votre système à chaque redémarrage (quand ils n'empêchent pas de redémarrer). Par conséquent, il est préférable d'éviter de redémarrer l'ordinateur, afin d'éviter toute aggravation.

Par la suite, il faudrait tenter d'identifier l'action qui a déclenché l'infection. Elle peut provenir de l'ouverture d'une pièce jointe, du téléchargement d'un programme d'origine douteuse ou autre. L'identification de la provenance du virus peut faciliter la recherche d'une solution pour éradiquer le virus du système. Bien évidemment, il ne faut pas oublier de lancer un scan en ligne afin d'identifier parfaitement la cause du problème.

Suite au scan, il faudra charger l'utilitaire de désinfection adapté, qui vous permettra d'éliminer le virus de l'ordinateur. Pour garantir la désinfection totale du système, il est recommandé de vider les fichiers temporaires Internet qui sont stockés dans l'ordinateur ainsi que de désactiver la restauration du système (si l'ordinateur tourne sur Windows XP ou Me).

Après il faut redémarrer l'ordinateur en mode sans échec en appuyant sur la touche F8 pendant la séquence de démarrage jusqu'à ce qu'une liste apparaisse en mode texte, sélectionnez alors "Mode sans échec". Windows va mettre un peu de temps à s'ouvrir et l'affichage sera assez peu esthétique, pas d'inquiétude, c'est normal! Ce mode ne fait tourner que les programmes absolument nécessaires au bon fonctionnement de Windows.

A ce moment là, il vous faut relancer un scan du PC, puis désinfecter les éventuels fichiers infectés. Une fois cette dernière étape faite, vous pouvez redémarrer votre ordinateur normalement. Par la suite, il faudra suivre les recommandations pour vous prémunir des virus, expliquées ci-dessus, afin de garantir un meilleur niveau de sécurité pour l'ordinateur.

Créé en octobre 2004 par V.D.

Dernière màj le 12 octobre 2004