Techniques d'attaque informatique

Ceci est une présentation très succincte et non exhaustive des techniques d'attaque informatique.

Attaques abordées

- Phishing

- Sniffing

- Cheval de Troie

- Keylogger

- Virus

- Vers

- Spywares

- DOS

- Spam

- Hoax

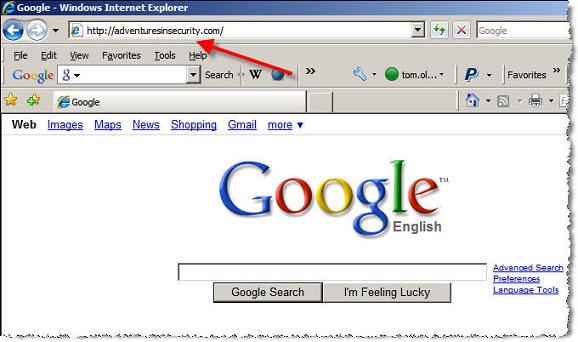

Phishing - hameçonnage

Le phishing consiste à faire croire qu'on est un tiers de confiance (ex: une banque). Cela peut se faire par e-mail ou par un "faux" site Web ayant une interface identique à l'original.

Sniffing

Le sniffing consiste à capter les données qui transitent dans un réseau afin de collecter des informations telles que des mots de passes transmis en clair (ex: protocole http).

Cheval de Troie

Le cheval de Troie permet de détourner, diffuser ou détruire des informations voir carrément prendre le contrôle d'une machine.

Keylogger

Un Keylogger permet d'enregistrer les actions de la victime. Cela peut-être ce qu'elle tape au clavier ou même un vidéo montrant ce qu'il se passe sur l'écran de la victime.

Virus

Un virus est un bout de code à l'intérieur d'un programme. Celui-ci a la particularité de se propager à d'autres ordinateurs et peut être plus ou moins destructeur.

Ver

Un ver est également capable de se reproduire mais celui se propage à travers le réseau et n'a pas besoin d'être à l'intérieur d'un programme.

Spyware

Un spyware permet de collecter des informations de la victime à son insu et de les envoyer à l'attaquant. Les spywares peuvent s'installer au moment où on installe un logiciel.

DOS - Denial of Service

Une attaque DOS permet de rendre indisponible un service en envoyant pleins de requêtes pour saturer le service. Un DDOS (Distributer DOS) permet de faire la même chose mais avec plusieurs machines sous le contrôle de l'attaquant.

Spam

Le spam est l'envoi massif d'e-mails non sollicités à généralement des fins publicitaires.

Hoax

Un Hoax est un canular informatique. Il s'agit d'un e-mail contenant de la fausse information et qui nous incite à l'envoyer à nos proches.

Exemple en image:

Sources - 1

- http://b2b.cbsimg.net/blogs/adventuretogoogle.jpg

- http://docs-legacy.fortinet.com/cb/html/FOS_Cookbook/Install_advanced/images/cb_ts_sniffing_advanced.033.1.1.png

- http://a133.idata.over-blog.com/3/94/33/06/troyen.gif

- http://blog.kaspersky.com/files/2013/04/keylog.png

- http://screenshots.fr.sftcdn.net/blog/fr/2013/05/Virus-en-Facebook-600x347.jpg

- http://emsisoft.e-monsite.com/medias/images/ver-informatique.jpg

Sources - 2

- http://archive.ecml.at/projects/voll/our_resources/literacy_english/web_traps/images/spyware.gif

- http://ddosattackprotection.org/blog/wp-content/uploads/2013/09/types-of-ddos-attacks.jpg

- http://israelvalley.s3-eu-west-1.amazonaws.com/files/000/010/875/original/email-spam.jpeg

- Junk Mail - Cyanide & Happiness Shorts : http://www.youtube.com/watch?v=s3zjRcMnRNY

Travail réalisé par Victor Garretas Ruiz